La sécurisation des intégrations IRIS à l'aide du protocole TLS mutuel (mTLS) : guide pratique

La sécurisation des intégrations IRIS à l'aide du protocole TLS mutuel (mTLS) : guide pratique

Dans les environnements d'entreprise actuels, la sécurité des communications entre les systèmes n'est pas une option, mais une nécessité. Peu importe si vous intégrez InterSystems IRIS avec des API cloud, des microservices internes ou des plateformes tierces, le TLS mutuel (mTLS) offre une méthode efficace pour garantir que les deux extrémités de la connexion sont authentifiées et cryptées.

Cet article explique la manière dont il faut configurer IRIS pour le mTLS et valider vos certificats afin d'éviter les pièges courants.

🔐 Quest-ce que le TLS mutuel (mTLS)?

TLS (Transport Layer Security) est le protocole standard pour sécuriser les données lors de leur transfert. Dans le TLS traditionnel, c'est uniquement le serveur qui présente un certificat. Le TLS mutuel va plus loin: les deux, à savoir, le client et le serveur présentent des certificats pour s'authentifier mutuellement.

Cette confiance bidirectionnelle est idéale dans les cas suivants:

- Communication interne de service à service

- Intégrations d'API avec des données sensibles

- Architectures Zero-Trust

🧰 Conditions préalables

Avant de commencer, vous devez avoir les éléments suivants:

- ✅ Un certificat serveur et une clé privée pour IRIS

- ✅ Un certificat CA pour valider les certificats clients

- ✅ Un certificat client et une clé privée pour le système externe

- ✅ La version 202X.X d'IRIS, qui fournit une prise en charge pour TLS 1.2 et les versions supérieures

⚙️ Configuration d'IRIS pour mTLS

1. IRIS en tant que serveur (acceptation des connexions mTLS)

🔸 Importation des certificats

A l'aide du Portail de gestion du système ou de la ligne de commande, importez:

- Certificat serveur

- Clé privée serveur

- Certificat CA (pour la validation des clients)

🔸 Création d'une configuration TLS

Accédez à:

Administration système > Sécurité > Configurations SSL/TLS

- Créez une nouvelle configuration

- Activez “Demande d'un certificat client”

🔸 Attribution de TLS à un auditeur

Appliquez la configuration TLS au service concerné (par exemple, serveur Web, point de terminaison REST).

2. IRIS en tant que client (connexion à des systèmes externes)

Cette section s'applique également aux systèmes clients externes connectés aux serveurs IRIS.

🔸 Importation des certificats clients

Importez le certificat client et la clé privée dans IRIS.

🔸 Configuration du TLS sortant

Configurez la connexion à l'aide d'ObjectScript:

set http = ##class(%Net.HttpRequest).%New()

set http.SSLConfiguration = "MyClientTLSConfig"

set http.Server = "api.external-system.com"

set http.Port = 443

set status = http.Get("/endpoint")

🧪 Test de vos certificats pour mTLS

Avant tout déploiement, validez vos certificats afin de vous assurer qu'ils répondent aux exigences mTLS.

✅ 1. Vérification de la validité du certificat

openssl x509 -in client.crt -noout -text

Vérifiez:

- Dates de validité

- Champs Objet et Émetteur

- Utilisation étendue de la clé (doit inclure

TLS Web Client Authenticationcomme indiqué ci-dessous)

X509v3 Utilisation de clé étendue:

Authentification client Web TLS

✅ 2. Vérification de la correspondance entre la clé privée et le certificat

openssl x509 -noout -modulus -in client.crt | openssl md5

openssl rsa -noout -modulus -in client.key | openssl md5

Les hashes doivent être identiques

✅ 3. Test du handshake mTLS avec OpenSSL

openssl s_client -connect server.example.com:443 -cert client.crt -key client.key -CAfile ca.crt

Cela simule un handshake mTLS complet. Recherchez:

Verify return code: 0 (ok)- Échange de certificats réussi

✅ 4. Validation de la chaîne de certifications

openssl verify -CAfile ca.crt client.crt

Vérifie si le certificat client est approuvé par l'autorité de certification (CA).

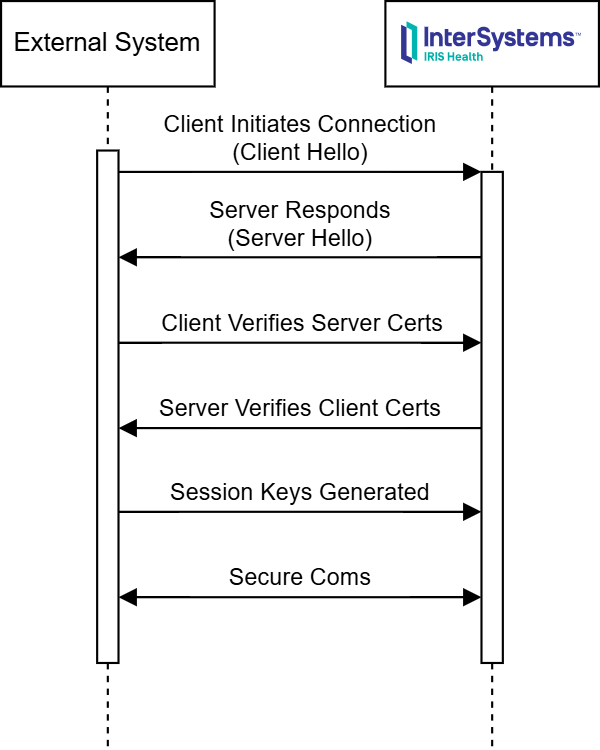

📊 Diagramme Handshake mTLS

🧯 Conseils de dépannage

- 🔍 Chaîne de certifications incomplète ? Assurez-vous que les certificats intermédiaires sont inclus.

- 🔍 Incompatibilité CN/SAN ? Faites correspondre les champs du certificat aux noms d'hôte attendus.

- 🔍 Erreurs d'autorisation ? Vérifiez les droits d'accès aux fichiers sur les certificats et les clés.

- 🔍 Échecs du handshake ? Activez la journalisation détaillée dans IRIS et OpenSSL.

✅ Conclusion

Le protocole TLS mutuel est la pierre angulaire d'une intégration système sécurisée. Dans IRIS, la configuration du protocole mTLS est simple, mais la validation de vos certificats n'en est pas moins importante. En suivant ces étapes, vous vous assurez que vos connexions sont cryptées, authentifiées et sécurisées de niveau entreprise.